プレスリリース配信元:チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

企業の87%が利用するPDFがサイバー犯罪の標的に サイバー攻撃の68%がメール経由、その添付ファイルの22%がPDF形式

サイバーセキュリティソリューションのパイオニアであり、世界的リーダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point Software Technologies Ltd.、NASDAQ:CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、PDFを悪用したサイバー攻撃について警鐘を鳴らしました。PDFの武器化による攻撃は、PDFリーダーの脆弱性悪用や埋め込んだJavaScriptによる攻撃から、ソーシャルエンジニアリングに検出回避手法を組み合わせた戦術へとより巧妙さを増しており、それに合わせた対策が求められています。

昨年は世界で4000億を超えるPDFが開封され、企業の87%がビジネスコミュニケーションの標準形式としてPDFを活用しています。この幅広い普及から、PDFはサイバー犯罪者にとって格好の攻撃手段となっています。

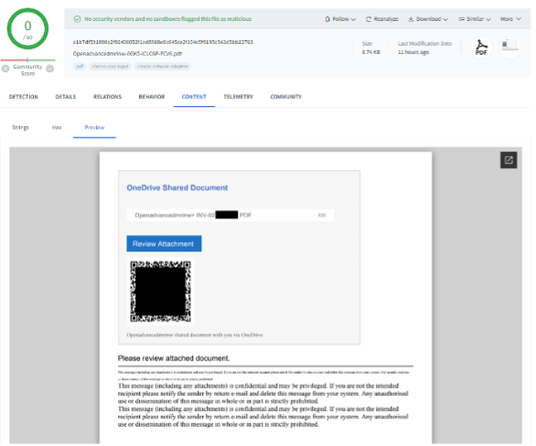

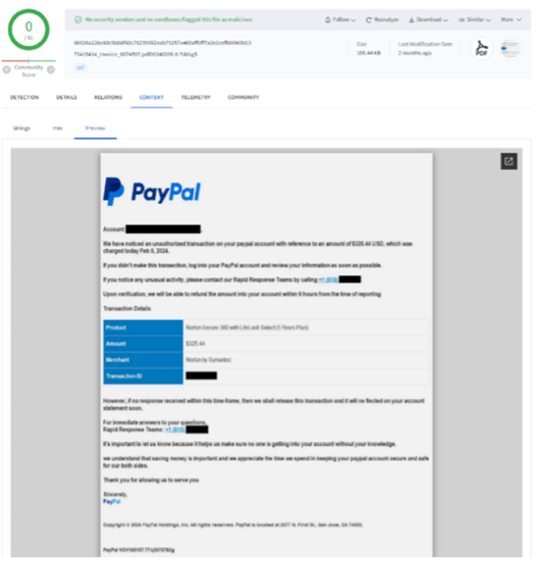

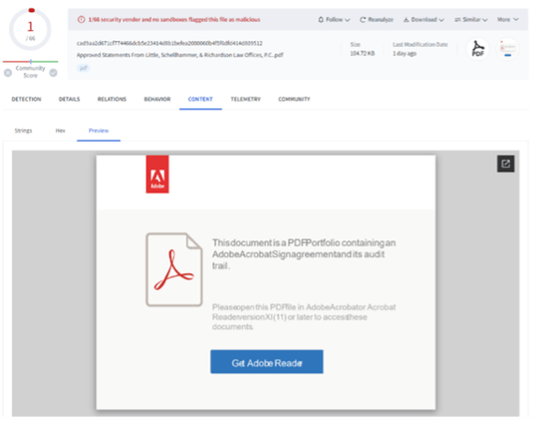

CPRの調査によると、サイバー攻撃の68%が電子メール経由で配信され、悪意あるメール添付ファイルの22%をPDFが占めています。これはPDFを日常的に取り扱う企業にとって、深刻な脅威が水面下で静かに広がっていることを意味します。脅威アクターはセキュリティ対策の仕組みを熟知し、高度な検出回避策を駆使することで、従来のセキュリティベンダーでは検知されずVirusTotalでの検出数が過去一年間でゼロといった攻撃も観測されています。

チェック・ポイントのThreat Emulationは、こうした検出が難しい脅威に対してリアルタイムのゼロデイ保護を提供し、被害発生前に攻撃チェーンを効果的にブロックします。

PDFがサイバー犯罪者に選ばれる理由

PDFの仕様書(ISO 32000)は1000ページ近くに及ぶ複雑な構造を持っており、この複雑さゆえにセキュリティ検出をすり抜ける手法が多く生み出されています。PDFはユーザーにはシンプルで扱いやすく見える一方、セキュリティシステムにとっては複雑で自動検知を回避しやすいため、サイバー犯罪者にとって格好の攻撃手段となっています。

近年、攻撃者はPDFリーダーの既知の脆弱性の悪用や、PDFに埋め込んだJavaScriptを起点に攻撃する手法から、よりシンプルで効果的なソーシャルエンジニアリングへと戦術を変えてきました。PDFは一般的に安全で信頼できるファイル形式と認識されているため、悪意あるリンクや有害コンテンツを巧みに隠す媒体として利用されています。また、多くのメールセキュリティシステムが他の形式に注目する中、PDFは検知をすり抜けやすい特性があります。

PDFに悪意あるウェブサイトやフィッシングサイトへと誘導するリンクを埋め込むという比較的アナログな手法が、自動化されたシステムによる検知を難しくしています。これにより攻撃者は、標的ユーザーがリンクをクリックして攻撃チェーンを開始するよう誘導することを狙っています。

PDF攻撃キャンペーンの仕組み

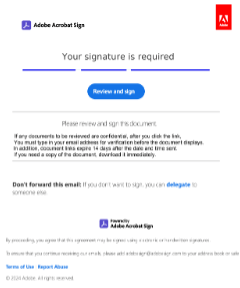

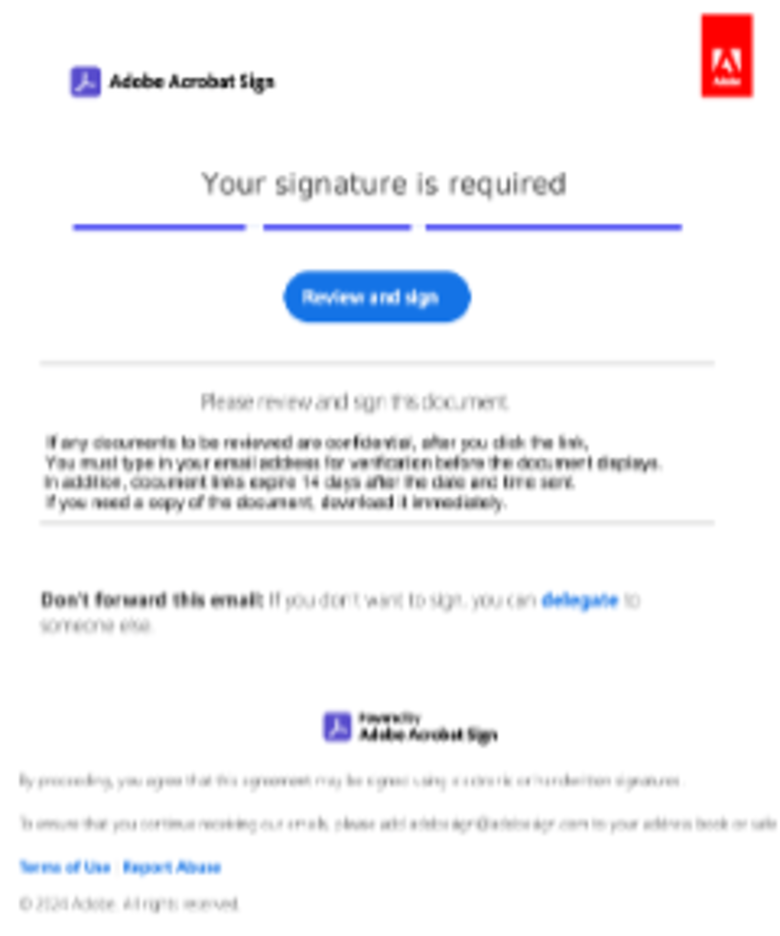

CPRが最も頻繁に観測している手法は、PDFに埋め込まれたリンクを利用した攻撃です。これらのフィッシングサイトや悪意あるファイルのダウンロードへ誘導するリンクには、多くの場合Amazon、DocuSign、Acrobat Readerなど信頼されたブランドを模倣した画像や短い文章が添えられ、一見無害に見せかける手法が用いられています。

攻撃者はリンク、テキスト、画像のすべての要素を自由に操作できるため、レピュテーションベースや静的シグネチャを用いたセキュリティツールでの検出が困難です。また、人間の判断(リンクのクリック)が必要となる点が、サンドボックスや自動検出システムでは対応しづらい要因となり、攻撃者に有利に働いています。

脅威アクターが用いる検出回避の手法

悪意あるアクターは常にセキュリティシステムを回避する手法を進化させています。各種の検出方法の仕組みの違いを深く理解し、特定のツールを欺く手法を開発しています。

URLに関する回避手法

PDFが悪意あるものかどうかはそこに含まれるリンクで判断できますが、攻撃者は以下の方法で検出を回避します。

- 無害なリダイレクトサービスの利用: 攻撃者は、真のリンク先を隠すためにBing、LinkedIn、GoogleのAMP URLなど、有名なリダイレクトサービスをよく使用します。これらはセキュリティベンダーのホワイトリストに含まれることが多く、URLレピュテーションベースのシステムでは脅威の検出が困難になります。

- QRコード:PDFにQRコードを埋め込み、ユーザーにスマートフォンでの読み取りを促します。この手法は従来のURLスキャナーを完全に回避し、攻撃をより複雑にします。

- 電話詐欺:ソーシャルエンジニアリングによって特定の電話番号に電話をかけるよう仕向けます。このアプローチでは疑わしいURL自体が完全に不要となる一方、人的介入が必要となります。

静的解析を回避する手法

PDFの複雑な構造を利用し、攻撃者はセキュリティツールの静的解析を回避します。例えば、PDFのアノテーション機能を使ったリンクの作成方法を工夫し、PDFリーダーごとの解釈の違いを悪用することで、自動検出システムを欺きます。

ファイルの難読化

PDFファイルは高度な難読化が可能で、それにより悪意ある挙動の検知を難しくします。攻撃者は暗号化、フィルター、間接オブジェクトなどを使用してPDFファイルを難読化します。こうしたファイルは一見破損しているように見えますが、一般的なPDFリーダーは互換性重視の設計のため問題なく開けてしまいます。一方、自動化されたセキュリティシステムでは検出が困難になります。

機械学習を配した検出を回避

セキュリティシステムが機械学習を活用するようになると、それに対応した回避手法も発達しています。テキストを画像に埋め込む手法が代表的で、セキュリティシステムはOCR(光学的文字認識)処理を強いられることで速度と精度が落ちます。画像を操作し、超低解像度の画像や代替文字を使用してOCRを混乱させる場合もあります。また、見えないほど小さなテキストを使ってNLP(自然言語処理)モデルを混乱させる手法も存在します。

PDFベースの攻撃に対する防御方法

チェック・ポイントのThreat EmulationおよびHarmony Endpointは、上記で解説したような広範な攻撃戦術、ファイルタイプ、オペレーションシステムなど、様々な脅威に対する防御ソリューションを提供します。

また、下記の手順を実践することによってリスクを削減できます。

- 常に送信者を確認する:PDFが正規に見えても、送信元のメールアドレスを必ず再確認しましょう。サイバー犯罪者はファイルを信頼させるため有名ブランドや同僚になりすますことがあります。

- 添付ファイルに注意する:予期せぬPDFが送られてきた場合、特にリンクのクリックやQRコードのスキャン、電話を求められる場合は警戒が必要です。

- クリックする前にマウスポインタを上に乗せてみる:PDF内のリンクはクリック前にマウスポインタを乗せてURLを確認します。短縮リンクやBing、LinkedIn、Google AMPなどのリダイレクトサービスには注意が必要です。

- セキュアなPDFビューアを使用する:最新のブラウザやPDFリーダーにはセキュリティが組み込まれています。それらを最新の状態に保ち、旧式のものや信頼性の低いソフトウェアでPDFを開くことは避けましょう。

- PDFビューアのJavaScriptを無効にする:PDFリーダーは多くの場合JavaScript対応ですが、必須の場合を除きJavaScriptを無効にすることで、スクリプトベースの悪用リスクを低減できます。

- システムとセキュリティツールを最新に保つ:OS、ブラウザ、アンチウイルスソフトウェアを定期的に更新しましょう。悪意あるPDFで悪用された脆弱性は多くの場合パッチで修正されます。

- 不審な兆候を見逃さない:不自然な内容や、表示・表記の異常、または認証情報を求められる場合は警戒してください。

本プレスリリースは、米国時間2025年4月2日に発表されたブログ(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud AIに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

X: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、AIを活用したクラウド型サイバーセキュリティプラットフォームのリーディングプロバイダーとして、世界各国の10万を超える組織に保護を提供しています。Check Point Software Technologiesは、積極的な防御予測とよりスマートで迅速な対応を可能にするInfinity Platformを通じ、サイバーセキュリティの効率性と正確性の向上のためにあらゆる場所でAIの力を活用しています。Infinity Platformの包括的なプラットフォームは、従業員を保護するCheck Point Harmony、クラウドを保護するCheck Point CloudGuard、ネットワークを保護するCheck Point Quantum、そして協働的なセキュリティオペレーションとサービスを可能にするCheck Point Infinity Core Servicesによって構成されます。Check Point Software Technologiesの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・X: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

将来予想に関する記述についての法的な注意事項

本プレスリリースには、将来予想に関する記述が含まれています。将来予想に関する記述は、一般に将来の出来事や当社の将来的な財務または業績に関連するものです。本プレスリリース内の将来予想に関する記述には、チェック・ポイントの将来の成長、業界におけるリーダーシップの拡大、株主価値の上昇、および業界をリードするサイバーセキュリティプラットフォームを世界の顧客に提供することについての当社の見通しが含まれますが、これらに限定されるものではありません。これらの事項に関する当社の予想および信念は実現しない可能性があり、将来における実際の結果や事象は、リスクや不確実性がもたらす影響によって予想と大きく異なる可能性があります。ここでのリスクには、プラットフォームの機能とソリューションの開発を継続する当社の能力、当社の既存ソリューションおよび新規ソリューションにたいする顧客の受け入れと購入、ITセキュリティ市場が発展を続けること、他製品やサービスとの競争、一般的な市場、政治、経済、経営状況、テロまたは戦争行為による影響などが含まれています。本プレスリリースに含まれる将来予想に関する記述に伴うリスクや不確実性は、2024年4月2日にアメリカ合衆国証券取引委員会に提出した年次報告書(フォーム20-F)を含む証券取引委員会への提出書類に、より詳細に記されています。本プレスリリースに含まれる将来予想に関する記述は、本プレスリリースの日付時点においてチェック・ポイントが入手可能な情報に基づくものであり、チェック・ポイントは法的に特段の義務がある場合を除き、本プレスリリース記載の将来予想に関する記述について更新する義務を負わないものとします。

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-6739-3934

E-mail: checkpointPR@next-pr.co.jp

企業プレスリリース詳細へ

PR TIMESトップへ

データ提供 PR TIMES

本記事の内容に関するお問い合わせ、または掲載についてのお問い合わせは株式会社 PR TIMES (release_fujitv@prtimes.co.jp)までご連絡ください。また、製品・サービスなどに関するお問い合わせに関しましては、それぞれの発表企業・団体にご連絡ください。