北朝鮮で不正送金

警視庁公安部は、輸入した「稲わら」を別の企業が輸入したように装い中国へ迂回送金した疑いで、20日、朝鮮総連傘下の「東海商事」を家宅捜索した。中国から北朝鮮に資金が渡った可能性があるとみて捜査している。

捜査関係者によると、東海商事は外為法により海外送金が禁じられているため、都内の別の企業が輸入したと装い、その代金を中国に迂回送金した疑いが浮上している。また、同社役員は個人の口座を使用し、合計430万円を別の企業に送金していたことが判明したという。

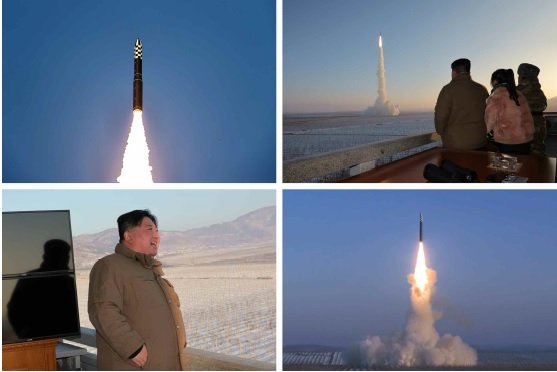

貧困に苦しむ北朝鮮国民を無視して核・ミサイル開発に注力する北朝鮮だが、もともとは石炭などの輸出が外貨獲得の主要な手段だった。しかし、国連の経済制裁により輸出が禁止された。そこで麻薬密輸や偽造紙幣など多くの外貨獲得策を実施していたが、現在では、特に「瀬取り」や「フロント企業を介した不正送金」、「IT技術者の活用」、「サイバー攻撃」などを通じて資金調達を図っている。

過去には韓国映画に登場 北朝鮮工作員が外貨獲得で暗躍

北朝鮮による不正送金事件は過去幾度となく発覚している。

2022年には、韓国の大ヒットスパイ映画「工作 黒金星と呼ばれた男」に登場する人物のモデルで、北朝鮮偵察総局所属の「リ・ホナム(李虎男)」という偽名の工作員による日本企業を利用した外貨獲得事件が発覚している。

この事件は、2017年頃、リ・ホナムと日本企業との接点に関する情報が韓国当局から日本当局に提供されたのが発端だ。警視庁公安部が東京都内の貿易会社の関係先を、入管難民法違反容疑で捜索したところ、リ・ホナムが貿易会社の関係者と連絡を取り合い、外貨獲得活動を行っていた疑いが浮上したとして、初めて外貨獲得に関係した「諜報事件」として認定された。

このリ・ホナムは、2005年にサムスン電子の携帯電話のCMに携わったほか、2007年に南北首脳会談を前に密使として派遣された安煕政氏に北京で会うなど、活発な活動が確認されている。

IT技術者を活用した外貨獲得手段

更に、同じく2022年に中国に住む北朝鮮籍の男性IT技術者が、韓国籍の男性名義で日本のアプリ開発を受注し、報酬を得ていた事件が発覚している。

神奈川県警などは、この技術者に名義を貸した上で、開発報酬を不正送金したとして韓国籍の男性らを書類送検している。この男性は北朝鮮の首都平壌に仕事で訪れた際に、技術者と知り合ったという。

また、2020年には大阪府警が韓国籍の60歳代男性が受注したアプリ開発を、北朝鮮の技術者が働く中国企業に委託し、報酬を送金した事件も発覚している。両事件では企業と技術者をつなぐ仲介サイトが使われていたこという。また、北朝鮮の技術者が別のマッチングサイトを使っていたことも確認されている。

このように、IT技術者を活用した手法は、現在では北朝鮮の外貨獲得の主要な手段となっている。

技術者たちの中には、運転免許証などの身分証を偽造し、国籍や身分を詐称して活動している者も存在する。ロイター通信によれば、「身分を偽って海外企業でリモート勤務に就こうとする動きが見られ、面接を前提としたリモートワークを希望するための想定回答集が存在する」といい、北朝鮮は日本以外でもIT技術者を活用した外貨獲得を目論んでいる。

2200億円の暗号資産を窃取か

北朝鮮による外貨獲得の代表的手段としてサイバー攻撃がある。

ブロックチェーン分析会社チェイナリシスによれば、北朝鮮のハッカー集団は、2022年中に“2200億円”分の暗号資産を、ハッキングなどにより窃取したという。その標的は主にゲーム会社や暗号資産取引所だ。

そのハッカー集団の代表格は、北朝鮮偵察総局傘下のサイバー攻撃グループ「ラザルス」や「キムスキー」が挙げられる。彼らは、チームで活動する。東南アジアや中東などに拠点を置いているが、頻繁に移動するため、その拠点が摘発された例はない。

人間心理に漬け込むサイバー攻撃を駆使

ラザルスは、人間心理に漬け込む「ソーシャル・エンジニアリング」により、“SNS上で虚偽のアカウントを活用して、取引を装いターゲット企業の従業員に接近する”といった手法で、従業員にマルウェアをダウンロードさせ、そのマルウェアを足がかりにして被害者のシステム内に深くアクセスする手口を使うことが確認されている。

2018年、日本の暗号資産取引所「コインチェック」が不正アクセスの被害に遭い、580億円相当の仮想通貨(NEM)が流出した事件について、国連安全保障理事会の専門家パネルはラザルスの関与を指摘している。

サイバー攻撃というと、どうしても技術的なイメージを持つが、その手法はスパイさながらだ。

ラザルスの攻撃者は、SNS等を通じてコインチェック社のエンジニアを複数特定。それぞれのエンジニアに対し、SNS上で偽名アカウントを使い接触を開始した。

攻撃者はエンジニアとSNS上で交流を重ね、約半年間もの時間をかけて信頼関係を構築し、メール・コミュニケーションをする中でマルウェアを仕込んだメールを送付し、あるエンジニアがそれを開封したことで、攻撃者の不正アクセスの足掛かりとなり、約580億円分の仮想通貨を不正に流出させるに至った。

国境を越えて暗躍する北朝鮮

北朝鮮は、前述のように企業をマッチングさせるアプリやサイトに自然に入り込み、サイバー攻撃では言葉巧みにエンジニアに接近する。日本語を含む他国語によるコミュニケーションを苦としておらず、国境を越えてネット・サイバー空間に深く入り込めるほか、現実空間においても現地関係企業を悪用したスキームなど様々な手法で外貨獲得を行っている。

そうして得た資金が、核・ミサイル開発の資金源となっているのだ。

【執筆:稲村悠・日本カウンターインテリジェンス協会代表理事】