中央省庁と外郭団体で12万件以上のアカウントが漏洩

2008年からの約13年間で、中央省庁と外郭団体で合わせて、12万件以上のアカウントが漏洩していたことが分かった。

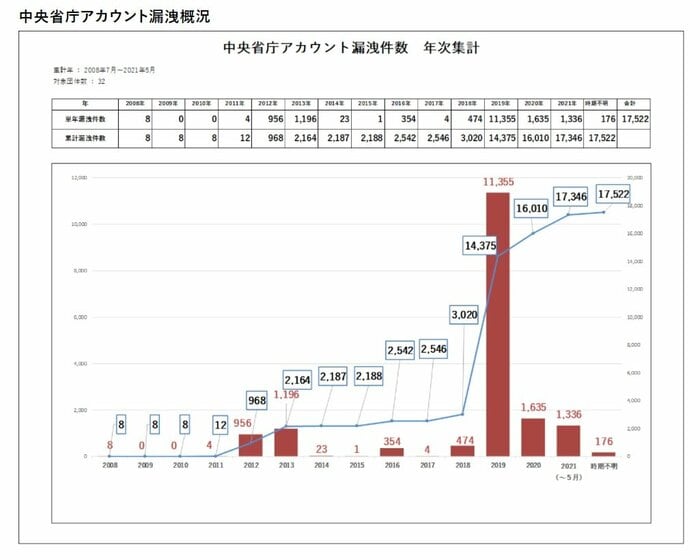

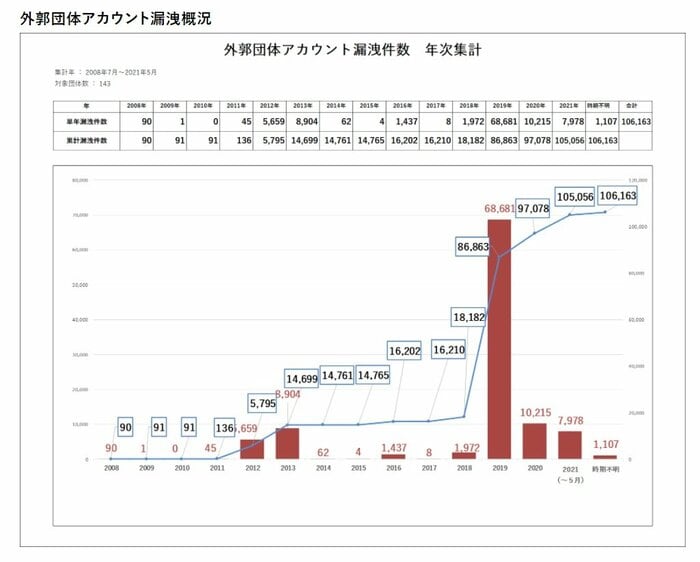

法人向けのクラウドメールセキュリティとサイバーセキュリティサービスを提供しているソースポッドが、中央省庁・外郭団体所有のドメインアカウント情報の漏洩調査を行ったところ、2008年7月~2021年5月末までに、中央省庁で1万7522件、外郭団体で10万6163件の、合計12万3685件のアカウントが漏洩していたことが確認されたという。

「中央省庁」のドメインアカウント情報の漏洩について、新型コロナウイルスの影響でテレワークが開始された2020年には、年間漏洩件数が過去2番目の被害規模となる1635件が確認されている。21年もアカウント漏洩の勢いは衰えず、5月末時点で1336件の漏洩を確認。

21年12月末には、20年の漏洩件数を超える可能性が高いと、ソースポッドはみている。

「外郭団体」のドメインアカウント情報の漏洩について、20年は年間漏洩件数が過去2番目となる1万215件が発生し、21年5月末時点でも7978件が確認されている。21年の年間漏洩件数は、中央省庁と同様、2020年の被害規模を超える可能性が高い。

また、年ごとに漏洩件数を見てみると、中央省庁、外郭団体ともに、2019年に大幅に増えていることが分かる。

中央省庁は、2008年~2018年は0~1196件程度なのだが、2019年に1万1135件。また、同じ期間で外郭団体は、0~8904件程度なのだが、2019年に6万8681件となっている。

中央省庁と外郭団体で合わせて12万件以上のアカウント情報が漏洩しているというが、漏洩はどのように確認したのか? 漏洩を防ぐためにはどのような対策が必要なのか? また、2019年に大幅に漏洩件数が増えているのはなぜなのか?

ソースポッドの担当者に話を聞いた。

漏洩をどのように確認したのか?

――調査の対象となった中央省庁・外郭団体。具体的には?

それぞれ、下記の定義となります。

・中央省庁

国の行政組織として定められる中央省庁1府12省庁および外局組織。

・外郭団体

2021年5月現在、国の行政組織として定められる中央省庁1府12省庁の公式HPに掲げられる所管法人。

――具体的に漏洩したアカウントとは何?

下記のドメインを有する、ID(メールアドレス)とパスワードの組み合わせとなります。

・中央省庁および外局組織のgo.jpドメイン(サブドメイン含む)

・中央省庁の各HP(2021年5月末時点)に掲げられた、所管法人のドメイン(サブドメイン含む)

ただし弊社が捕捉しているドメインに限ります。

――アカウントの漏洩はどのように確認した?

ダークウェブを含むインターネット上に公開され、不特定多数が確認できるものを対象に、弊社独自のアカウント漏洩チェックシステムにより、検知しました。漏洩年月・数以外の情報は取得できない独自のチェックシステムを利用しています。

――漏洩かどうかの判定はどのような方法で行った?

チェック対象ドメインのID(メールアドレス)とパスワードがセットになって漏洩しているケースを漏洩と判定しました。

2019年の大幅増加は「Collection#1」の流出が関係

――2019年の漏洩件数が多いのはなぜ?

2019年の突出した漏洩件数は、超巨大な漏洩情報群「Collection#1」の流出が関係していると推測されます。

「Collection#1」は、2018年の年末にダークウェブ上に流出し、そして2019年の年初にハッカーフォーラムで情報発信により、その存在が知られるようになりました。

総容量87ギガバイト、1万2000のファイルからなる7億7300万件のメールアドレス、2100万件のユニークなパスワード、27億件の有効なメールアドレスとパスワードの組み合わせという、膨大な個人情報がインターネットに流出した本件は、世界中のサイバーセキュリティ業界を震撼させる大事件となりました。

この大量の情報漏洩が、2019年の漏洩規模に影響したと考えられます。

テレワーク推進が要因の一つ

――20年、21年は増加傾向にある。理由として考えられることは?

アカウントが漏洩するケースは、大別すると下記が考えられます。

(1)自組織が導入しているシステムや、利用しているクラウドサービスがサイバー攻撃を受け、アカウントが漏洩する

(2)自組織の従業員が利用する環境、もしくは使い方において不備が生じ、不正にアカウント情報を搾取される

(3)自組織の従業員が、自組織から発行されたメールアドレスをIDとして、外部クラウドサービスにアカウントを登録し、その外部クラウドサービスがサイバー攻撃を受け、アカウントが漏洩する

総務省が発表した『令和2年情報通信白書』、政府CIOが発表した『国家公務員テレワーク・ロードマップ(改訂版)』によると、2020年2月より、新型コロナウイルス流行の影響を踏まえ、10を超える中央省庁でテレワーク体制を導入し、職員総数に占めるテレワーク実施割合は50%を超えたといいます。

一方、内閣人事局が2020年7月に行った『職員アンケート調査』の結果を見ると、テレワーク業務中に以下のケースが散見されたそうです。

・テレワーク中の公用通話において、職員の私物の携帯端末・モバイルアプリなどを使用

・テレワーク時の使用端末に文書編集機能が搭載されていない場合、その修正を現場で執務中の職員へメール・電話で依頼

本来であれば、各省庁の業務現場においては、堅牢な情報セキュリティ対策が施されていますが、テレワーク時は組織外のセキュリティ対策が万全といえない環境下での業務となります。

そうした際にセキュリティ対策を施していない個人端末の利用や、インターネット回線を通じた職員間のやり取りが起きたことで、従来と比べ、情報の取り扱いの機密性が薄れていたと考えられます。

外郭団体においても、新型コロナウイルス感染拡大防止のための『業種別ガイドライン』で推奨されたとおり、業務にテレワークなどが導入されたと見られるため、同様の環境であったと見られます。

こうした新型コロナウイルスの影響によるテレワーク推進に伴い、業務現場の情報セキュリティ環境において、従来と比べ、機密性が低下していたことが、上述の(2)と(3)のアカウント漏洩ケースを増加させた要因の1つと考えられます。

――20年、21年の増加傾向はどのように受け止めている?

近年のクラウドサービスの急増と、2020年からのテレワーク(リモートワーク)の増加の影響で、今後、外部クラウドサービスを組織の従業員が利用するケースは増大することが予想されます。

それと共に、前述の(3)のケースでアカウントが漏洩するリスクも増大することになります。

しかし、外部クラウドサービスのセキュリティをサービス利用者が管理することはできませんし、外部クラウドサービスを一切使わないということも、現実的に困難です。

加えて、(2)(3)を防ぐには、『IDやパスワードを使いまわさない』『データ共有時の扱いに注意を払う』など、利用者それぞれのセキュリティ意識も重要となるものの、その判断・運用は利用者各個人の意識に委ねられることもあり、セキュリティ強度の一律化には課題があります。

そのため、今後は『アカウントは漏洩する可能性がある』ということを前提に対策することが求められます。

今回の増加傾向については、サイバー攻撃を受けることによる漏洩ではなく、現場における人的なセキュリティの問題や、外部サービス伝いの漏洩の可能性が示唆されたケースではないかと受け止めています。

漏洩を防ぐために必要な3つの対策

――中央省庁や外郭団体のアカウントが漏洩すると、どのようなリスクが生じる?

前述の(2)(3)のように、自組織のシステムやサービスと同様のID(メールアドレス)、パスワードが漏洩している場合、漏洩アカウントの情報により、闇業者などから不正アクセスされる危険性が出てきます。

例えば、(3)のケースとしては、日本国内でも大きな影響のあった例として、2020年10月に発生したイベント管理・チケット販売サービス「Peatix」のアカウント漏洩があります。

このサービスは、個人ユーザーだけではなく、企業や中央省庁、外郭団体、地方自治体といった組織ユーザーも多く登録されています。

自組織のシステムやサービスと同様の、ID(メールアドレス)とパスワードをこうしたサービスに登録していると、漏洩が発生した場合、利用者の意思と関係なく外部へアカウント情報が漏れ、やがて不正アクセスされる危険性が出てきます。

こうした不正アクセスにつながった場合、組織内で扱う文書や利用者の情報等も含んだ、さらなる情報漏洩や、深刻なインシデントの発生、ひいては、国民からの信用低下を招くことも考えられます。

――中央省庁・外郭団体のアカウントの漏洩を防ぐためには、どのような対策が必要?

前述の(2)に対しては、組織側での就業環境の整備が求められます。また、(3)については、下記の3つの対策を推奨します。

【対策1】漏洩アカウントの検知、把握、無価値化をワンストップで行う仕組みと体制の構築

・アカウント漏洩の集中監視

漏洩アカウント数の大小を問わず、重要なのは漏洩の事実をいち早く把握することであるため、アカウント漏洩を即時検知する監視体制を整える。

・アカウント漏洩状況の把握

アカウントの監視によって検知された漏洩状況を、アカウント利用者と管理者双方へ即座に連絡し、問題の把握を行えるようにする。

従来の漏洩監視ツールでは、アカウント利用者が自身のアカウントの漏洩状況しか把握することができず、組織全体での把握スピードが遅れやすく、対応が後手に回ってしまうため別途対策が必要となる。

・漏洩したアカウントのパスワードを早急に変更

アラート通知を受けた管理者及び漏洩対象者は、いつ、どこで、どのパスワードが漏洩したのかを確認し、当該アカウントが不正利用される前にパスワードを変更する。

ただし、パスワードを変更する際にも、既に漏洩しているパスワードを再利用しないよう注意を払う必要があり、再設定パスワードの管理が必要。

――2つめの対策は?

【対策2】多要素認証の仕組みを導入する

法人・組織内システム、法人・組織が契約している外部サービスでは、多要素認証を導入することで、アカウント漏洩時も不正ログインを防ぐことが可能となる。

ただし、最近ではフィッシングSMSリンクを用いた中間者攻撃や、「Modlishka」「NecroBrowser」を組み合わせて用い、正規サイトの保護手段を回避する手口がいくつも出てきているため、多要素認証導入後も、アカウント漏洩状況の把握を継続的に実施することが推奨される。

(※「Modlishka」「NecroBrowser」はどちらも、フィッシングサイトを経由して、二要素認証コードをかいくぐる手法)

――3つめの対策は?

【対策3】利用者のアカウント管理に関するリテラシー教育を行う

昨今の情勢から、利用者自身にアカウント管理のリテラシーが求められているため、アカウント管理の重要性、アカウントが漏洩すると、どのような被害を受ける可能性があるのか、不正アクセスの仕組み、対策、管理方法等の教育を利用者に行う。

20年、21年と増加傾向にある、中央省庁や外郭団体のアカウント漏洩。テレワークの普及などワークスタイルの多様化の反動として、セキュリティリスクが増大していると推測されている。

組織内部でのセキュリティだけではカバーしきれないのが現状であり、今後は情報漏洩を前提とした対策が求められそうだ。

【関連記事】

LINE問題で個人情報の漏えい・流出は大丈夫? いまユーザーが気をつけるべきことを専門家に聞いた