プレスリリース配信元:チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

サイバー犯罪者がAsyncRATの巧妙なキャンペーンで攻撃手法を強化する一方で、FakeUpdatesは組織を標的とする最も広範囲なマルウェアとして猛威を振るい続けています

AIを活用したクラウド型サイバーセキュリティソリューションの世界的リーダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point(R) Software Technologies Ltd.、NASDAQ:CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Researc、以下CPR)は、2025年6月の最新版Global Threat Index(世界脅威インデックス)を発表しました。CPRの調査により、リモートアクセス型トロイの木馬(RAT)であるAsyncRATがグローバルで最も流行したマルウェアの3位に上昇し、Discordの招待リンクを悪用して悪意あるペイロードを配布していることが判明しました。一方、FakeUpdatesは依然、最も流行しているマルウェアとして世界中の組織に影響を与え続けています。

また、ランサムウェアグループのQilinは、特に医療と教育・研究分野の大企業を標的とした攻撃によって、サイバー犯罪組織の中で存在感を発揮しています。

サイバー犯罪の手口がより巧妙化する中、組織は多層防御セキュリティソリューションを活用し、進化する脅威に先手を打つ必要があります。2025年6月の世界脅威インデックスは、その時々で最先端の高度な攻撃から身を守るため、積極的な対策の必要性を強調しています。

チェック・ポイントの脅威インテリジェンス担当ディレクターであるロテム・フィンケルシュタイン(Lotem Finkelstein) は、次のように述べています。「私たちが発見したAsyncRATキャンペーンと、FakeUpdatesの継続的な優位性は、サイバー攻撃の複雑さが進化していることを示しています。Qilinのような支配的なランサムウェアグループの台頭により、データ窃取と暗号化に対するより標的を絞った洗練されたアプローチが見られます。組織はリアルタイムの脅威インテリジェンスと包括的なセキュリティ戦略を導入して、積極的に防御していく必要があります」

主な調査結果

- AsyncRATは、2025年6月も脅威ランキングの上位を維持し続けており、Discordなどの信頼されたプラットフォームを悪用したペイロードの配信とデータ窃取を行っています。AsyncRATによって、攻撃者は感染したシステムにリモートでアクセスし、制御することが可能になります。

- FakeUpdatesは依然として世界で最も流行しているマルウェアであり、ハッキンググループのEvil Corp と関連があり、ドライブバイダウンロードによって拡散します。感染後に様々な二次ペイロードを配信します。

- RaaS(サービスとしてのランサムウェア)グループであるQilinは、医療や教育・研究分野など価値の高い業界を標的とし続けており、フィッシングメールを利用してネットワークに侵入し、機密データを暗号化します。

国内で活発な上位のマルウェアファミリー

*矢印は、前月と比較した順位の変動を示しています。

6月に最も流行したマルウェアはAndroxgh0stで、国内企業の3.36%に影響を与えました。前月1位だったFakeUpdatesが1.81%で2位、AgentTeslaが1.29%で3位に浮上しました。

- ↑ Androxgh0st(3.36%)- Androxgh0stはパイソンベースのマルウェアで、AWS、Twilio、Office 365、SendGridなどのサービスに関するログイン認証情報など、機密情報を含む公開された.envファイルをスキャンすることで、Laravel PHPフレームワークを使用するアプリケーションを標的とします。ボットネットを利用してLaravelを実行しているウェブサイトを特定し、機密データを抽出することで動作します。アクセス権を獲得すると、攻撃者は追加のマルウェアの展開、バックドア接続の確立、暗号通貨マイニングなどの活動のためのクラウドリソースの悪用が可能になります。

- ↓ FakeUpdates(1.81%)- FakeUpdates(別名SocGholish)は、2018年に初めて発見されたダウンローダー型マルウェアです。感染したウェブサイトや悪意あるウェブサイトのドライブバイダウンロードによって拡散され、ユーザーに偽のブラウザアップデートをインストールするよう促します。FakeUpdatesはロシアのハッキンググループEvil Corpと関連していると見られ、感染後のペイロード配信に使用されます。

- ↑ AgentTesla(1.29%)- AgentTeslaはキーロガーとインフォスティーラーとしての機能を有する高度なRATで、被害者のキーボード入力やシステムキーボードの監視とデータ収集、スクリーンショットの撮影、また被害者のデバイスにインストールされている様々なソフトウェア(Google Chrome、Mozilla Firefox、Microsoft Outlookなど)を通じて認証情報を抽出します。

グローバルで活発な上位のマルウェアファミリー

*矢印は、前月と比較した順位の変動を示しています。

6月に最も流行したマルウェアはFakeUpdatesで、世界の組織の4%に影響を与えました。続いてAndroxgh0stが3%、AsyncRatが2%の影響値となっています。

- ↔ FakeUpdates - FakeUpdates(別名SocGholish)は、2018年に初めて発見されたダウンローダー型マルウェアです。感染したウェブサイトや悪意あるウェブサイトのドライブバイダウンロードによって拡散され、ユーザーに偽のブラウザアップデートをインストールするよう促します。FakeUpdatesはロシアのハッキンググループEvil Corpと関連していると見られ、感染後のペイロード配信に使用されます。

- ↑Androxgh0st - Androxgh0stはパイソンベースのマルウェアで、AWS、Twilio、Office 365、SendGridなどのサービスに関するログイン認証情報など、機密情報を含む公開された.envファイルをスキャンすることで、Laravel PHPフレームワークを使用するアプリケーションを標的とします。ボットネットを利用してLaravelを実行しているウェブサイトを特定し、機密データを抽出することで動作します。アクセス権を獲得すると、攻撃者は追加のマルウェアの展開、バックドア接続の確立、暗号通貨マイニングなどの活動のためのクラウドリソースの悪用が可能になります。

- ↑AsyncRAT - リモートアクセス型トロイの木馬(RAT)のAsyncRATは、急速に知名度を上げています。このマルウェアはデータ窃盗やシステム侵害に使用され、攻撃者がプラグインのダウンロードやプロセスの停止、スクリーンショットなどのコマンドを実行することを可能にします。

最も活発なランサムウェアグループ

二重脅迫を行うランサムウェアグループが運営するリークサイト(Shame Sites)のデータによると、6月に最も活発だったランサムウェアグループはQilinで、公開された攻撃の17%を占めており、続いてAkiraが9%、Playが6%となっています。

- Qilin - Qilin(別名Agenda)は現在ランサムウェアのトップグループであり続けており、2025年6月には攻撃全体の17%を占めています。このRaaS(サービスとしてのランサムウェア)グループは大企業を標的とした攻撃に特化しており、特に医療や教育・研究分野の企業をターゲットしています。

- Akira - 2023年初頭に登場したAkiraは、ランサムウェア攻撃の9%を占めています。このグループはVPNエンドポイントの脆弱性を悪用し、データを「.akira」拡張子で暗号化します。

- Play - Playランサムウェアは依然として重大な脅威であり、ランサムウェア攻撃の6%を占めています。侵害された有効なアカウントや、Fortinet SSL VPNを含む未パッチの脆弱性を通じて組織を標的とします。

モバイルマルウェアのトップ

6月に最も流行したモバイルマルウェアはAnubisで、AhMythとHydraがそれに続いています。

- Anubis - Anubisは、最も流行しているモバイルマルウェアであり、多要素認証(MFA)を回避し、銀行の認証情報を盗み出す能力で知られています。Anubisは多くの場合、Google Playストアで入手可能な悪意あるアプリを通じて配布されています。

- AhMyth - Android向けのリモートアクセス型トロイの木馬(RAT)であるAhMythは、正規のアプリに偽装されており、攻撃者にアクセスを許可して、バンキングサービスの認証情報やMFAコードの流出、キーログや画面キャプチャなどの実行を可能にします。

- Hydra - バンキング型トロイの木馬であるHydraが3位に上昇しました。被害者に危険な権限を要求し、バンキングアプリにアクセスして認証情報を盗み取ります。

世界的に最も攻撃されている業種および業界

6月、世界的に最も攻撃されている業界は、引き続き「教育・研究」でした。2位は「政府関係」、3位は「通信」でした。これらの業界は、重要なインフラと大規模なユーザー基盤を持つことから、幅広いサイバー攻撃にさらされやすく、格好の標的となり続けています。

- 教育・研究 - 教育・研究部門は依然として世界的に最も標的とされている業界であり、教育機関はその大規模なユーザーベースと重要なインフラのために、攻撃に対して脆弱になっています。

- 政府関係 - 政府関係の機関は、その機密データと、公共部門としての責任により、依然として主要なターゲットとなっています。

- 通信 - 電気通信部門は、膨大な量の機密データや通信インフラを狙うサイバー犯罪者たちの絶え間ない脅威に直面しています。

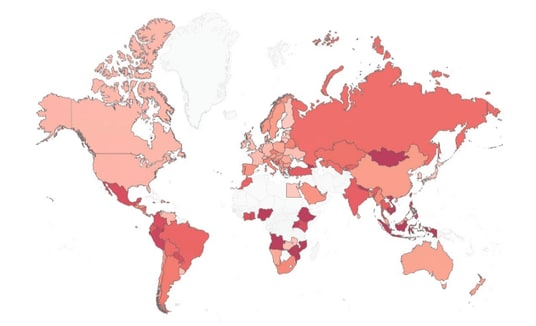

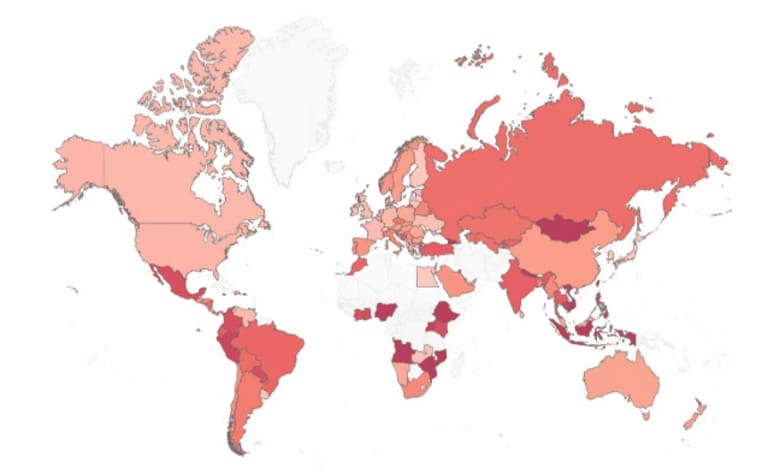

国ごとの脅威インデックス

下の地図は、世界のリスク指数(濃い赤色ほどリスクが高い)を示したもので、主な高リスク地域が把握できます。

チェック・ポイントの2025年6月のグローバルリスクマップによると、東欧やラテンアメリカなどの地域でマルウェアの活動が活発化しており、特にFakeUpdatesやPhorpiexの感染が増加しています。アジアでは、ネパールやベトナムなどの国々でRemcosやAgentTeslaが関与する攻撃が増加していることが報告されています。西欧では、特にスペインとフランスにおいて、LummaインフォスティーラーとRaspberry Robinの感染が急増しています。

2025年6月の世界脅威インデックスでは、多段階マルウェアキャンペーンの増加と、Qilinなどのランサムウェアグループがますます高度化していることを浮き彫りにしています。FakeUpdatesが引き続き最も流行しているマルウェアである一方で、AsyncRATやQilinランサムウェアなどその他の脅威にも緊急に対応することが必要です。また、教育・研究、政府、通信分野の組織が、依然として脅威に対して最も脆弱な状態にあります。サイバー犯罪者の手口が進化する中、組織はこれらの高度な脅威から身を守るために、包括的で積極的なセキュリティ対策を導入する必要があることは明らかです。

2025年6月の最新版Global Threat Index(世界脅威インデックス)の全文と詳しい解説はこちらをご覧ください。

本プレスリリースは、米国時間2025年7月9日に発表されたブログ(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud AIに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

X: https://x.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、デジタルトラストのリーディングプロバイダーとして、AIを駆使したサイバーセキュリティソリューションを通じて世界各国の10万を超える組織を保護しています。同社のInfinity Platformとオープンガーデン型エコシステムは、防止優先のアプローチで業界最高レベルのセキュリティ効果を実現しながらリスクを削減します。SASEを中核としたハイブリッドメッシュネットワークアーキテクチャを採用するInfinity Platformは、オンプレミス、クラウド、ワークスペース環境の管理を統合し、企業とサービスプロバイダーに柔軟性、シンプルさ、拡張性を提供します。Check Point Software Technologiesの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・X: https://x.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

将来予想に関する記述についての法的な注意事項

本プレスリリースには、将来予想に関する記述が含まれています。将来予想に関する記述は、一般に将来の出来事や当社の将来的な財務または業績に関連するものです。本プレスリリース内の将来予想に関する記述には、チェック・ポイントの将来の成長、業界におけるリーダーシップの拡大、株主価値の上昇、および業界をリードするサイバーセキュリティプラットフォームを世界の顧客に提供することについての当社の見通しが含まれますが、これらに限定されるものではありません。これらの事項に関する当社の予想および信念は実現しない可能性があり、将来における実際の結果や事象は、リスクや不確実性がもたらす影響によって予想と大きく異なる可能性があります。ここでのリスクには、プラットフォームの機能とソリューションの開発を継続する当社の能力、当社の既存ソリューションおよび新規ソリューションにたいする顧客の受け入れと購入、ITセキュリティ市場が発展を続けること、他製品やサービスとの競争、一般的な市場、政治、経済、経営状況、テロまたは戦争行為による影響などが含まれています。本プレスリリースに含まれる将来予想に関する記述に伴うリスクや不確実性は、2024年4月2日にアメリカ合衆国証券取引委員会に提出した年次報告書(フォーム20-F)を含む証券取引委員会への提出書類に、より詳細に記されています。本プレスリリースに含まれる将来予想に関する記述は、本プレスリリースの日付時点においてチェック・ポイントが入手可能な情報に基づくものであり、チェック・ポイントは法的に特段の義務がある場合を除き、本プレスリリース記載の将来予想に関する記述について更新する義務を負わないものとします。

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-6739-3934

E-mail: checkpointPR@next-pr.co.jp

企業プレスリリース詳細へ

PR TIMESトップへ

チェック・ポイント・リサーチ、2025年6月に最も活発だったマルウェアを発表:AsyncRATがトップ3入り、グローバルではFakeUpdatesが引き続き猛威を振るう

データ提供 PR TIMES

本記事の内容に関するお問い合わせ、または掲載についてのお問い合わせは株式会社 PR TIMES (release_fujitv@prtimes.co.jp)までご連絡ください。また、製品・サービスなどに関するお問い合わせに関しましては、それぞれの発表企業・団体にご連絡ください。