プレスリリース配信元:Visional

~バックアップのリストアテスト実施は半数以下。攻撃を前提とした復旧能力に課題~

株式会社アシュアード(本社:東京都渋谷区、代表取締役社長:大森 厚志)は、セキュリティの信用評価プラットフォーム「Assured」がこれまでに実施したクラウドサービス(SaaS・ASP等)のセキュリティ評価データから、クラウドサービス(SaaS)事業者のランサムウェア対策の実態について独自調査した結果を発表します。

※本調査を引用される際には、「Assured調べ」と必ずご記載ください。

昨今、企業を標的としたランサムウェア攻撃が多発し、私たちの日常生活にも甚大な影響を与えています。この脅威は、企業への直接攻撃だけでなく、委託先が攻撃されることで自社にも被害が及ぶ「サプライチェーンリスク」としても顕在化しています。IPAが毎年発表する「情報セキュリティ10大脅威 2025」(※)では、「ランサム攻撃による被害」が1位、「サプライチェーンや委託先を狙った攻撃」が2位となっており、その深刻さが伺えます。

このような状況において、クラウドサービス事業者のセキュリティ対策、特にランサムウェア対策が適切に行われているかを把握することは、サービスを利用する企業にとって非常に重要です。そこでAssuredは、これまでに実施した評価データ(3,887件)に基づき、クラウドサービス事業者のランサムウェア対策の実態を独自に調査・分析しました。

<調査結果サマリー>

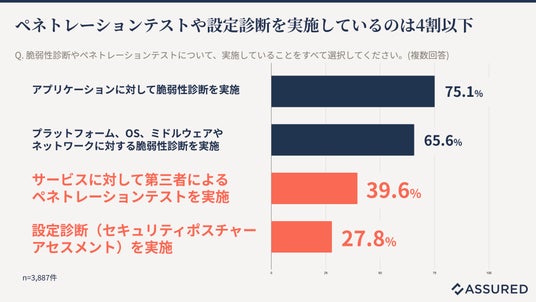

・脆弱性対策:ペネトレーションテストの実施は4割以下、設定診断の実施は3割以下

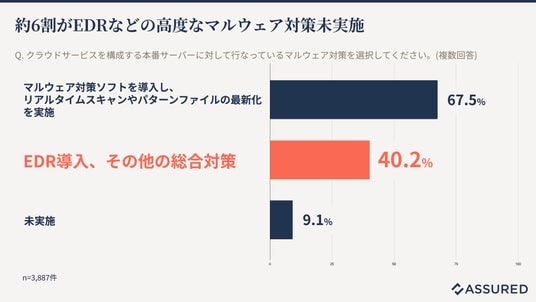

・マルウェア対策:約6割がEDRなどの高度なマルウェア対策未実施

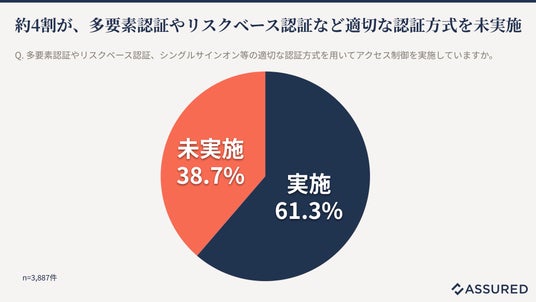

・アクセス制御:約4割が、多要素認証やリスクベース認証といった適切な認証方式を未実施

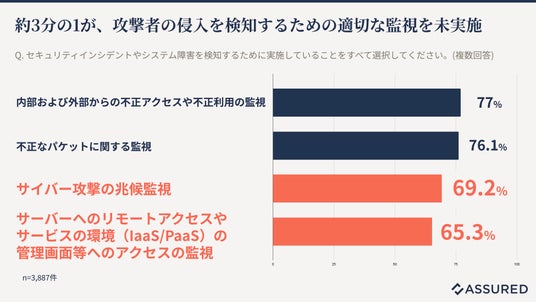

・不正アクセス監視:約3分の1が、攻撃者の侵入を検知するための適切な監視を未実施

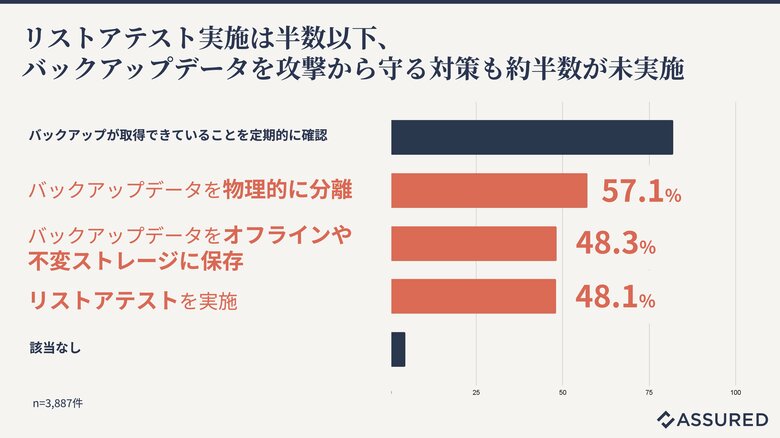

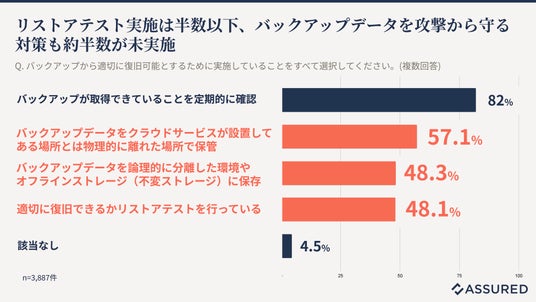

・バックアップ対策:リストアテスト実施は半数以下、バックアップデータを攻撃からを守る対策も約半数が未実施

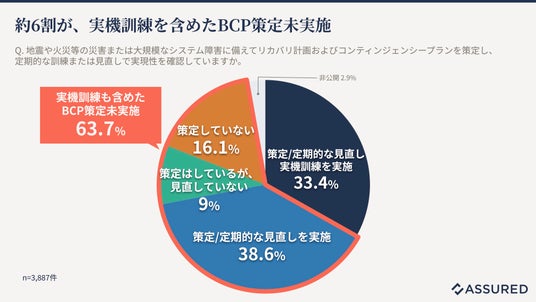

・BCP:約6割が、実機訓練を含めたBCP策定未実施

結果概要

ランサムウェア対策は、主に3つの柱で構成されています。まず、感染を未然に防ぐ「予防的対策」。次に、初期段階での侵入を迅速に察知する「早期検知対策」。そして、万が一感染した場合でも被害を最小限に抑え、早期復旧を目指す「復旧対策」です。これらの主要な対策の傾向について取り上げます。

1.ランサムウェア感染を未然に防ぐ「予防的対策」

ペネトレーションテストの実施は4割以下、設定診断(セキュリティポスチャーアセスメント)の実施は3割以下

攻撃者にとって最も一般的な侵入経路の一つがシステムの脆弱性です。脆弱性対策として最も実施率が高いのは「アプリケーションの脆弱性診断」(75.1%)で、比較的対策が進んでいることが分かりました。しかし、攻撃者の視点から侵入を試みるペネトレーションテストの実施率は39.6%、環境設定の不備を診断する設定診断(セキュリティポスチャーアセスメント)の実施率は27.8%と、いずれも低い水準に留まっています。攻撃手法が高度化・多様化するなかで、ペネトレーションテストは重要な脆弱性対策ですが、半数以下の企業しか実施していません。また、クラウド環境特有の重大なリスクとなる環境設定の不備は、アプリケーションの脆弱性よりも容易に悪用されるケースが多いため、設定診断の実施は強く推奨されます。

約6割がEDRなどの高度なマルウェア対策未実施

侵入後のランサムウェアの活動を検知、阻止するマルウェア対策も重要な防御線です。マルウェア対策ソフトを導入し、リアルタイムスキャンやパターンファイルの最新化を実施しているのは67.5%でした。しかし、EDRなどの高度な検出技術を導入しているのは40.2%に留まります。

昨今流行しているLOTL(Living Off The Land)攻撃は、従来のマルウェア対策ソフト(パターンマッチング型)では検出が難しく、侵入後の不審な挙動を検知・対処できるEDRの導入が求められています。しかし、EDRの導入率は4割に過ぎず、攻撃者の検出能力に遅れをとっている状況です。

約4割が、多要素認証(MFA)やリスクベース認証といった適切な認証方式を未実施

ランサムウェア攻撃の主な初期侵入経路は、VPN機器やリモートデスクトップ(RDP)の脆弱性、および従業員アカウントの認証情報(ID/パスワード)の窃取です。これらの脅威に対する効果的な対策として、適切な認証方式を用いたアクセス制御の導入が挙げられます。特に多要素認証は、IDとパスワードが漏洩した場合でも、スマートフォンなどの他要素がなければ侵入を防ぐことができるため、最も有効な初期侵入防御策の一つとされています。しかし、多要素認証の実施率は61.3%に留まっており、約4割で未実施であることが明らかになりました。

2.初期段階での侵入を迅速に察知する「早期検知対策」

約3分の1が、攻撃者の侵入を検知するための適切な監視を未実施

ランサムウェア攻撃は、多くの場合、侵入からデータ暗号化、持ち出しまでには時間を要するため、この「潜伏期間」での検知が極めて重要です。不正アクセスやパケット監視は7割を超えていますが、より高度な防御・検知を担うべき項目に課題が見えます。具体的には、不審なファイル操作やネットワーク接続といった予兆を捉える「兆候監視」の実施率が7割を切る69.2%にとどまっており、先述のEDRなどの高度な検知策の実施率(40.2%)と合わせて、侵入後の早期検知能力に不安が残ります。また、クラウドサービスにとって最も機密性の高いIaaS/PaaS管理画面へのアクセス監視も65.3%にすぎず、攻撃者が権限昇格や認証情報の窃取後に管理画面からバックアップ無効化やシステム変更を行うリスクが懸念されます。

3.ランサム被害を最小限に抑え、早期復旧を目指す「復旧対策」

リストアテスト実施は半数以下、バックアップデータを攻撃からを守る対策も約半数が未実施

どんなに高度な対策を実施していても、ランサムウェア攻撃を完全に防ぐことは困難です。そのため、万が一感染した場合に被害を最小限に抑える準備が重要になります。データが暗号化された後に復旧するためのバックアップ対策として、「バックアップを定期的に確認している」のは82%と高い割合ですが、ランサムウェアに対して実効性のある対策の実施率は低いことが分かりました。

特に、ランサムウェアはネットワークに接続されたバックアップも標的とするため、物理的に分離、または、オフラインや不変(イミュータブル)なストレージで保管することで攻撃から守る必要があります。しかし、これらの実施率は57.1%、48.3%に留まっており、約半数しか対策できていません。本来はいずれも実施することが推奨されますが、いずれかを実施している割合にいたっても、69.4%に留まります。これでは、攻撃者がネットワーク経由でデータに到達した場合、バックアップごと破壊され、復旧手段を失うリスクが高い状況です。また、バックアップデータが本当に機能するかを確認するリストアテスト(復旧訓練)を行っている企業は48.1%と半数以下でした。ランサムウェア感染から想定時間内にシステムを復旧できるかの判断には、リストアテストの検証が不可欠です。サービス利用企業として、サービスレベル契約(SLA)やサービスレベル目標(SLO)を維持できるかという視点での確認が不可欠です。

約6割が、実機訓練を含めたBCP策定未実施

バックアップの準備とともに、インシデント発生時の行動計画(リカバリ計画/コンティンジェンシープラン=BCP)と、それを実行する訓練がクラウドサービスの可用性に直結します。

リカバリ計画を策定している企業は多いものの、最も重要な「実機訓練」まで行っているのはわずか3割強(33.4%)で、計画の実効性が検証されていないケースが多くみられます。 ランサムウェア感染時に、リカバリ計画を初めて実行し計画通り完了させることは極めて困難です。クラウドサービス事業者において、計画の策定だけでは不十分であり、定期的な実機訓練と見直しを通じて、計画の実効性を保証することはもとより、サービス利用企業がこうした点を重視していることを伝えていく必要があります。

※ 出典:IPA「情報セキュリティ10大脅威 2025」

株式会社アシュアード Assured事業部 セキュリティエキスパート/セキュリティサービス部 部長 公認情報システム監査人(CISA) システム監査技術者 真藤 直観 コメント

今回の分析結果は、多くのクラウドサービスにおいて、ランサムウェア対策におけるレジリエンスが十分とは言えない現状を示唆しています。検知能力の強化、バックアップと実効性のあるリカバリ訓練は、もはや「あれば望ましい対策」ではなく、事業継続のための必須要件です。クラウドサービスを利用する企業は、クラウドサービス事業者の選定において、これらの「復旧能力」がどれだけ確保・維持されているか契約時に確認し、継続的に評価することが求められます。【調査概要】

・調査件数:3,887件

・調査日:2025年10月16日

・調査対象:Assuredのセキュリティ調査に回答済みのクラウドサービス事業者

※小数点第二位を四捨五入しているため、合計が100%にならない場合があります。

【セキュリティの信用評価プラットフォーム「Assured(アシュアード)」について】

「Assured」は、セキュリティの信用評価を行い、その評価情報を共有管理するプラットフォームです。企業セキュリティの新たな評価方式を確立することで、すべての企業を調査作業から解放し、業界全体の透明化を目指します。また、客観的な評価指標により、企業の信頼保証としての活用や、評価に基づく自律的な改善が促されるなど、社会全体のセキュリティ強化に貢献します。

URL:https://assured.jp/

【クラウドサービスのセキュリティ信用評価「Assured」について】

「Assured」は、SaaS/ASPなどのクラウドサービスの安全性を可視化するプラットフォームです。セキュリティの専門家による第三者評価の結果をプラットフォーム上で共有管理することで、信頼できる評価情報を誰もが簡単に入手できる、これまでにないセキュリティ評価の仕組みを提供します。2025年現在、金融機関150社を含む1,000社以上の企業に導入され、クラウドサービスの安心・安全な活用促進を支えています。

URL:https://assured.jp/

X:https://twitter.com/AssuredJP

【株式会社アシュアードについて】

「信頼で、未知を拓く。」をミッションとし、企業のセキュリティ対策を支援するサービスを運営。産業のデジタルトランスフォーメーション(DX)を推進するさまざまな事業を展開するVisionalグループにおいて、サイバーセキュリティ領域を担い、脆弱性管理クラウド「yamory(ヤモリー)」、クラウドサービスのセキュリティ信用評価「Assured(アシュアード)」、取引先企業のセキュリティ信用評価「Assured企業評価」を展開。インターネットですべてが繋がる社会において、信頼から新たな繋がりを作り、新しい可能性を社会に生み出していくことを目指す。

URL:https://assured.inc

【株式会社アシュアード 採用情報】

「信頼で、未知を拓く。」

デジタル化が進む社会において、「信頼」を巡る課題を解決するアシュアード。

ともに未来をつくる仲間を、募集しています。

[Assured 採用情報] https://assured.inc/careers/assured

[yamory 採用情報] https://assured.inc/careers/yamory

https://www.youtube.com/watch?v=qCijGjsXgsk

企業プレスリリース詳細へ

PR TIMESトップへ